Was ist die richtige Reaktion und Vorgehensweise in einem Cybernotfall? Braucht man einen konkreten Notfallplan? Und gibt es einen Zusammenhang zwischen Reaktionszeit und Schadenhöhe? Im zweiten Teil unseres Interviews mit Perseus-IT-Forensiker Julian Krautwald erfahren Sie, welche Sofortmaßnahmen Unternehmen nach einer erfolgten Cyberattacke ergreifen sollten.

Was wäre die richtige Reaktions- und Vorgehensweise der betroffenen Person in einem Cybernotfall?

Die Reaktion und die Handlungsanweisungen hängen vom jeweiligen Vorfall ab. In einer perfekten Welt gibt es für jede Situation einen strukturierten Notfallplan mit klar definierten Zuständigkeiten und Verantwortungsbereichen, die sofort greifen, wenn es zu einem Cybervorfall kommt. In der Realität sieht das allerdings anders aus. Hier hängt die richtige Vorgehensweise im Cybernotfall stark davon ab, inwieweit sich die betroffenen Unternehmen im Vorfeld mit dem Incident Management (Notfallmanagement) beschäftigt haben.

Was sollten die Mitarbeiter im Notfall also genau tun?

Ruhe bewahren und nicht in Panik verfallen! Außerdem sollten sie angehalten sein, nicht selbständig zu entscheiden, ob es sich bei der Anomalie oder dem “Event” tatsächlich um einen Cybernotfall handelt. Der Mitarbeiter sollte das Event in diesem Fall dem internen IT-Experten melden. Der IT-Experte sollte dann wiederum die Anomalie untersuchen und entscheiden, ob es sich um ein nicht-sicherheitskritisches Ereignis (wie z.B. ein technisches Problem, einen Benutzerfehler, eine Service-Störung usw.) oder einen (für das Unternehmen) „echten” Incident handelt. Erst dann können natürlich weitere Handlungsanweisungen befolgt werden.

Eine in allen Fällen richtige Vorgehensweise gibt es also nicht?

Die richtige Vorgehensweise im Cybernotfall hängt natürlich stark davon ab, inwieweit sich das betroffene Unternehmen schon mit dem Thema Incident Management beschäftigt hat, und inwiefern aus dieser Arbeit entsprechende Richtlinien und klare Prozesse bzw. Handlungsanweisungen für die Mitarbeiter erstellt und herausgegeben wurden. Es fängt schon damit an, dass die meisten Unternehmen noch nicht einmal für sich selbst definiert haben, was für das Unternehmen selbst ein Informationssicherheitsvorfall ist und was ggf. nur ein technisches Problem. Mit anderen Worten: Es gibt keine pauschal-richtige Handlungsweise im Cybernotfall, da eine Handlungsanweisung für das eine Unternehmen zwar genau die richtige sein könnte, für das andere jedoch könnte es den Notfall jedoch noch verschlimmern.

Gibt es einen Zusammenhang zwischen Reaktionszeit und Schadenhöhe?

Es gibt Vorfälle, bei denen die resultierenden Auswirkungen tatsächlich von der Reaktionszeit abhängen. Wird beispielsweise „nur” ein System von mir verschlüsselt oder gleich ein gesamtes Netzwerk und zusätzlich auch meine Backups? Werden “lediglich” ein paar “unwichtige” Daten exfiltriert oder über hunderte GB an hoch sensitiven Geschäftsgeheimnissen?

Werden „lediglich” ein paar Bekannte über den infizierten E-Mail Server „in meinem Namen” mit Phishing Mails angegriffen, oder ist es gleich das komplette Adressbuch der Firma mit allen Geschäftskontakten?

All diese Beispiele demonstrieren, dass eine schnelle, vor allem aber auch koordinierte und bedachte Vorgehensweise bei der Behandlung von Cybernotfällen den zu erwartenden Schaden enorm eindämmen kann.

Welche Maßnahmen sollten Unternehmen zeitnah umsetzen, die noch keine nachhaltige Cybersicherheitskultur in Ihrem Betrieb integriert haben?

Eine Cybersicherheitskultur in einem Unternehmen zu verankern, ist natürlich nicht von Jetzt auf Gleich geschehen – es ist vielmehr ein langwieriger Prozess. Zudem geht es natürlich darum, hieraus nicht ein einmaliges “Event” zu machen, sondern das Thema Informationssicherheit eben auch nachhaltig zu integrieren und zu leben. Ob man nun versucht, eine möglichst tief verankerte Cybersicherheitskultur in einem Unternehmen zu integrieren, oder ob man doch erst einmal mit ein paar wenigen kurzfristigen Maßnahmen starten möchte: um eines werden Sie nicht drum herum kommen: Das Thema Informationssicherheit muss zur Chefsache gemacht werden. Rückt die Geschäftsführung die Thematik nicht in den Fokus und erkennt ihren Stellenwert nicht, wird sich ein Unternehmen äußerst schwer tun, wirklich etwas zu erreichen.

Wie leiten Sie für Ihr Unternehmen ab, welche kurzfristigen Maßnahmen die richtigen sind?

Als erstes macht es sicherlich Sinn, darüber nachzudenken, wie lange Sie ohne Zugriff auf bestimmte Daten oder Systeme Ihrer Firma tatsächlich „überleben“ können, oder wie schwerwiegend es wäre, wenn bestimmte sensitive Informationen in die Hände unautorisierter Dritter gelangen würden. Mit anderen Worten: Man sollte erst einmal seine “Kronjuwelen” identifizieren, um diese dann im nächsten Schritt mit passenden Maßnahmen abzusichern.

Ein minimaler Maßnahmenplan zur Absicherung von Arbeitsplatzrechnern könnte somit z.B. aus den folgenden Themenbereichen bestehen:

- Sichere Passwörter

- 2-Faktor-Authentifizierung

- Einsatz von Anti-Viren Software sowie Firewalls

- Software Updates

- Umgang mit eingehenden E-Mails sowie Absicherung von ausgehenden E-Mails

- Rechteeinschränkung (Principle of least Privilege)

- Erstellung und Absicherung von Sicherheitskopien (Backups)

Darüber hinaus macht es natürlich in jedem Fall Sinn, einen Notfallplan zu erstellen – sich also einen Prozess zu überlegen, wer in einem Cybernotfall was wie genau macht. Wenn in diesem Schritt ebenfalls klare Verantwortlichkeiten verteilt werden, können Sie im Falle eines Cybernotfalls sehr viel Zeit und am Ende des Tages somit auch sehr viel Geld sparen.

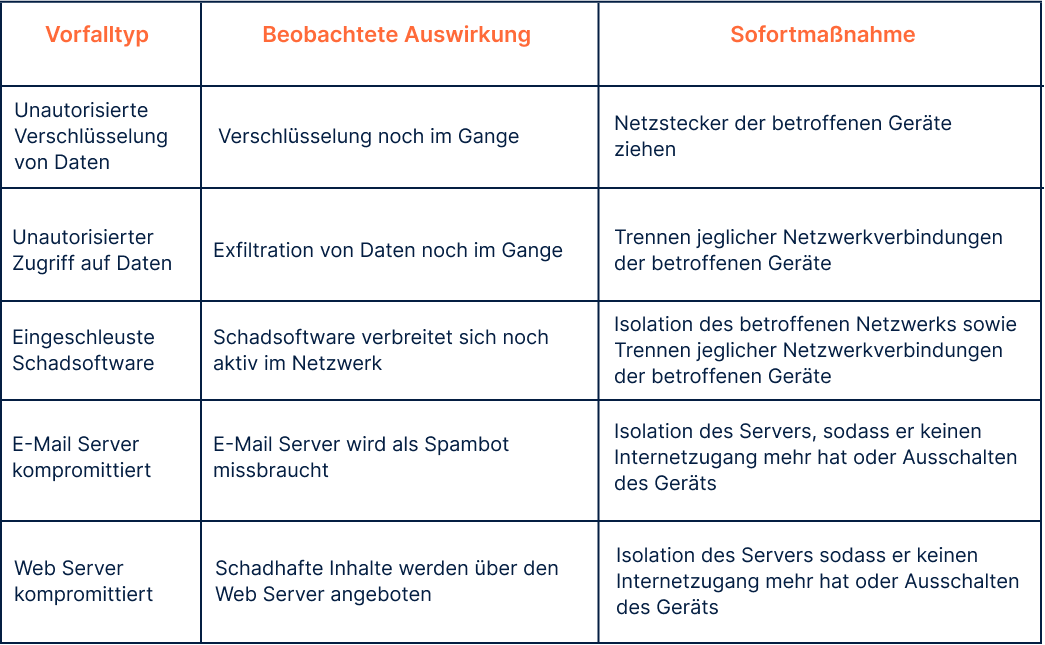

Vorfallstypen und Sofortmaßnahmen

Eine Auswahl von möglichen Cybervorfällen: