In unserem Wissensbereich finden Sie alles, was Sie brauchen, um digitale Risiken besser zu verstehen und wirksam zu begegnen.

Ob Grundlagen der Cybersicherheit, aktuelle Bedrohungen oder praxisnahe Handlungsempfehlungen – hier erhalten Sie fundierte Informationen, kompakt und verständlich aufbereitet.

In unserem Blog finden Sie aktuelle Beiträge rund um Cybersicherheit, Datenschutz und digitale Resilienz.

Wir zeigen, worauf es in der Praxis ankommt – mit konkreten Tipps, verständlich erklärt und auf den Mittelstand zugeschnitten.

Wir informieren Sie über neue Bedrohungen, Sicherheitslücken und Betrugsversuche – zuverlässig, verständlich und auf den Punkt.

Bleiben Sie auf dem Laufenden, um schnell und richtig reagieren zu können.

Von A wie Angriffssimulation bis Z wie Zwei-Faktor-Authentifizierung: Unser Lexikon erklärt zentrale Begriffe der IT-Sicherheit und des Datenschutzes verständlich und kompakt.

Ideal für alle, die schnell nachschlagen und sicher mitreden möchten.“

Ob Ransomware, Phishing oder Datenpanne – wir zeigen, was passieren kann, wenn IT-Sicherheit nicht ernst genug genommen wird.

Konkrete Fälle. Klare Erkenntnisse. Für mehr Schutz im eigenen Unternehmen.

Erhalten Sie praxisnahe Anleitungen und wertvolle Tipps für den sicheren Umgang mit digitalen Bedrohungen – kompakt, verständlich und direkt anwendbar. Unsere Leitfäden unterstützen Sie dabei, Cybersicherheitsmaßnahmen effektiv im Arbeitsalltag umzusetzen.

Hier finden Sie Blog-Artikel zu den Themenbereichen Cybersicherheit und Datenschutz.

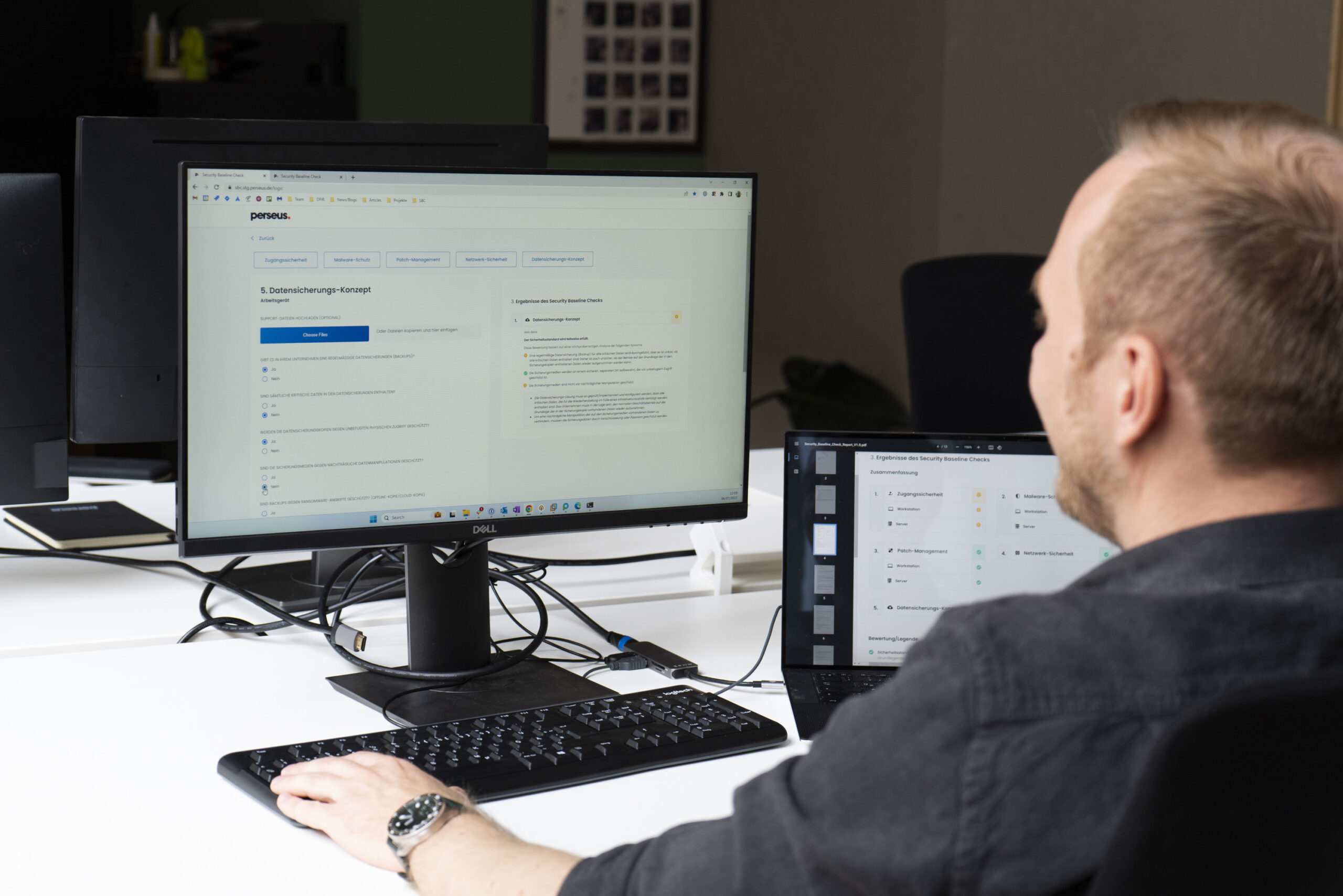

Cyberrisiko-Bewertungen helfen vor allem KMU, IT-Sicherheitsvorfälle zu vermeiden. Erfahren Sie, wie der Security Baseline Check Cyberrisiken minimiert.

Vor knapp zwei Jahren entschied sich Maria, Perseus zu verlassen, um ihre Karriere als Führungskraft in einem anderen Unternehmen weiter voranzutreiben.

Während RDP zweifellos die Produktivität steigern kann, birgt es auch große Risiken, insbesondere wenn es nicht angemessen abgesichert ist und offen im Internet zugänglich ist.

Hier finden Sie unsere aktuellen Gefahrenwarnungen.

20.2.2024

Aus Microsofts jüngstem Update geht hervor, dass, unter Ausnutzung einer Schwachstelle Angreifer in der Lage sind, einen so genannten NTLM-Relay-Angriff durchführen

26.4.2022

Erneut kam es bei T-Mobile zu einem Cybervorfall. Kriminellen Hackern ist es gelungen, durch gestohlene Zugangsdaten in das Unternehmensnetzwerk einzudringen

7.4.2022

Die amerikanische Cybersecurity and Infrastructure Security Agency (CISA) führt eine hilfreiche Übersicht zu bekannten Schwachstellen, die Angreifer ausnutzen.

Kontaktieren Sie uns.

Unser Team ist für Sie da!

Telefon: +49 30 95 999 8080

E-Mail: info@perseus.de

© 2025 Perseus Technologies GmbH. All rights reserved