Herzlich willkommen zu einer neuen spannenden Rubrik auf unserem Perseus-Blog – den Schadenbeispielen. Cyberattacken, Ransomware-Angriffe, Phishing, Ausnutzung von Sicherheitslücken – all diese Begriffe werden immer wieder in den Medien genannt und geben eine vage Vorstellung von dem, was sich genau dahinter verbirgt. Doch wie genau läuft so eine Cyberattacke eigentlich ab? Was sind die einzelnen Schritte, die Gegenmaßnahmen und vor allem: zu welchem Zeitpunkt lassen sich Cyberttacken verhindern bzw. potentielle Schäden eingrenzen?

Anhand eines aktuellen Beispiels aus der Praxis bringt das Cyberexpertenteam von Perseus Licht ins Dunkel und erklärt Schritt für Schritt, wie Unternehmen sich vor Cyberattacken (hätten) schützen können. Was passiert ist, ist passiert – sollte aber nicht wiederholt werden. Lassen Sie uns gemeinsam aus den Fehlern anderer lernen!

Heute auf der Agenda: SMS-Phishing, auch bekannt als Smishing.

Smishing-Angriff auf Cloud-Dienstleister Twilio

Anfang August 2022 wurde der US-basierte Cloud-Kommunikationsdienstleister Twilio Opfer eines SMS-Phishing-Angriffs. Sowohl aktuelle als auch bereits ausgeschiedene Mitarbeitende erhielten gefälschte SMS-Nachrichten mit schadhaften Links. Die Textnachrichten stammten vermeintlich aus der IT-Abteilung des Unternehmens und enthielten diverse dringende Handlungsaufforderungen. Über die SMS wurde die Belegschaft dazu aufgefordert, auf einen Link zu klicken, der sie auf eine gefälschte Anmeldeseite des Unternehmens führte, die von den Cyberkriminellen kontrolliert wurde. Die Angreifer konnten sich so mit den gestohlenen Login-Daten Zugriff auf interne Server des Unternehmens verschaffen, wodurch sie in der Lage waren, eine bestimmte Anzahl an sensiblen Kundeninformationen abzugreifen.

Das ist im Detail passiert:

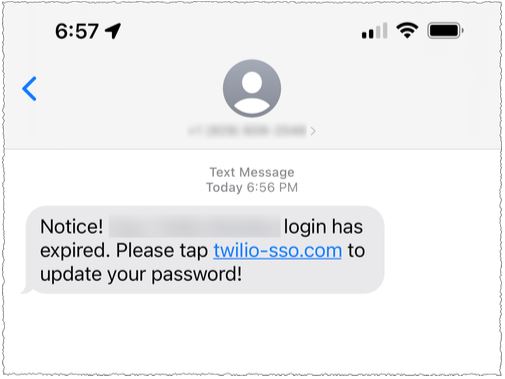

Am 4. August 2022 wurde Twilio auf einen unbefugten Zugriff auf sein System aufmerksam. Realisiert wurde der Zugriff über einen weit angelegten Cyberangriff auf die gesamte Belegschaft, sowie auf einige aus der Organisation ausgetretene Mitarbeitende. Die Mitarbeitenden berichteten, dass sie Textnachrichten auf ihre Mobiltelefone von der vermeintlich hauseigenen IT erhielten. Die Nachrichten setzten sich aus verschiedenen Textbausteinen zusammen, die suggerierten, dass die Passwörter der Mitarbeitenden abgelaufen seien, oder dass sich deren Arbeitsplan verändert hätte. Über einen Link in den Textnachrichten, wurden die Mitarbeitenden dazu aufgefordert, ihre entsprechenden Daten zu aktualisieren. Das Täuschungsmanöver war durch die Verwendung der Begriffe “Twilio”, „Okta“ und „SSO“ in den Links sehr realitätsnah, da dies Begriffe sind, die den Mitarbeitenden vertraut sind. Der in den Nachrichten eingebettete Link führte schlussendlich auf eine Landing Page, die von den Bedrohungsakteuren kontrolliert wurde, und der Anmeldeseite von Twilio zum Verwechseln ähnlich sah. Einige Mitarbeitende fielen auf diese Betrugsmasche herein, gaben ihre Login-Informationen preis und verschafften den Kriminellen so unfreiwillig Zugriff auf die internen Systeme von Twilio.

Quelle: https://www.twilio.com/blog/august-2022-social-engineering-attack (accessed 18.08.22)

Der Zugang eröffnete den kriminellen Hackern die Möglichkeit, eine bestimmte Anzahl an sensiblen Kundendaten abzugreifen. Die Analyse ergab, dass von den 270.000 Kunden Twilios 163 vom Datenklau betroffen waren. Der unberechtigte Zugriff auf die Daten war nur für einen begrenzten Zeitraum möglich. Twilio benachrichtigte alle betroffenen Kunden umgehend und leitete in Zusammenarbeit Schadensbegrenzungsmaßnahmen ein.

Eine tiefergehende Untersuchung zeigte auf, dass es den Cyberkriminellen darüber hinaus gelungen war, sich Zugang zu den Konten von 93 “Authy”-Nutzern zu verschaffen und zusätzliche Geräte für ihre Konten zu registrieren . Bei “Authy” handelt es sich um eine mobile App des Anbieters, über die Zwei-Faktor-Authentifizierungen (2FA) durchgeführt werden. Auch hier wurden die Betroffenen von Twilio über die Geschehnisse umgehend in Kenntnis gesetzt und Hinweise zum richtigen Umgang wurden kommuniziert.

Es kam zum Vorschein, dass in den letzten Monaten mehr als 30 Organisationen in verschiedenen Branchen wie der Telekommunikation, Kundenservices sowie sozialen Medien von der kriminellen Gruppe ins Visier genommen wurden. Die Erfolgsquote der Gruppe ist darauf zurückzuführen, dass diese besonders methodisch und organisiert vorgeht. Die Angriffe sind sorgfältig vorbereitet und sehr zielgenau gestreut.

Das wurde unternommen:

Um die Bedrohungsakteure aus den Systemen von Twilio zu vertreiben, sperrte das Sicherheitsteam die kompromittierten Mitarbeiterkonten und schloss so die Zugänge. Neben internen Bemühungen der IT-Abteilung beauftragte der Cloud-Dienstleister ein für den Bereich spezialisiertes Cyberforensik-Unternehmen, welches bei der Aufbereitung des Falls und der Schadensbegrenzung unterstützen sollte. Zusätzlich dazu alarmierte das Unternehmen die zuständigen Straf- verfolgungsbehörden.

Im Sinne einer umfassenden Nachbearbeitung des Falls, setzte sich Twilio mit den US-Anbietern, über deren Netze die SMS-Nachrichten versendet wurden und den Hosting-Providern, die die schadhaften URLs zur Verfügung stellten, in Verbindung, um gemeinschaftlich die jeweiligen Konten zu deaktivieren.

Darüber hinaus kontaktierte Twilio Unternehmen, die ebenfalls Opfer dieser Betrugsmasche wurden. Zusammen versuchten die Organisationen, ihre Handlungen gegenüber der kriminellen Hackerbande abzustimmen und so eine starke Front zu bilden. Trotz dieser Maßnahmen gelang es den Cyberkriminellen dennoch weiterhin, Betreiber und Hosting-Provider zu nutzen, um ihre Angriffe fortzusetzen.

Neben den technischen Maßnahmen und den Versuchen, die kriminellen Hacker zu überführen sowie Schäden so gering wie möglich zu halten, wurden Sicherheitsschulungen für die Mitarbeitenden verstärkt und ein korrekter Umgang mit Phishing-Versuchen sowie Social Engineering vermittelt.

Das war richtig:

- Das Einschalten des Incident-Response Managements, um Schäden so gering wie möglich zu halten.

- Die Kooperation mit externen forensischen Dienstleistern, Strafverfolgungsbehörden und weiteren betroffenen Unternehmen, da die interne Expertise derartigen Ereignissen nicht gewachsen ist und wichtige Angriffsmethoden der Täter so offenbart werden konnten.

- Eine Schritt-für-Schritt-Analyse der Geschehnisse, um Ursache und Schwachstelle zu identifizieren und zu schließen.

- Die transparente Unternehmenskommunikation mit der Öffentlichkeit über die eigene Website, um das Vertrauen wiederherzustellen und den Raum für Spekulation so gering wie möglich zu halten.

- Die umgehende Inkenntnissetzung der betroffenen Kunden sowie die entsprechenden Handlungsempfehlungen, um die entstandenen Schäden auf Kundenseite zu minimieren und eine vertrauensvolle Beziehung aufrechtzuerhalten.

- Bewusstseinsbildende Maßnahmen für die Mitarbeitenden zum richtigen Umgang mit Social Engineering – allerdings erst im Nachgang. Und hier landen wir bereits bei dem letzten Abschnitt unseres Artikels.

Das hätte besser gemacht werden müssen:

- Investitionen in den Faktor Mensch

- Präventive Maßnahmen

- Mitarbeitersensibilisierungen

- Phishing-Training

- Gefahrenwarnungen zu neuen Angriffsmethoden

In vorliegenden Beispiel konnte der Cyberangriff nur erfolgreich sein, weil menschliches Fehlverhalten es den kriminellen Hackern ermöglichte, bestehende Sicherheitsvorhekehrungen zu umgehen und sich so Zugang zu internen Systemen zu verschaffen. Hätten die Mitarbeitenden ausführliche Schulungen zum Umgang mit Phishing im Vorfeld erhalten, diese internalisiert und sich entsprechend verhalten, hätte die Cyberattacke abgewehrt werden können. Es ist unabdingbar, dass bewusstseinsbildende Maßnahmen ein Teil der Cyberabwehr eines jeden Unternehmens sind, denn der Mensch steht in der Cybersicherheitsstrategie an erster Stelle.

Durch die richtigen, präventiven Maßnahmen wie Sensibilisierung der Mitarbeitenden, hätten die Betroffenen den Smishing-Versuch enttarnen und melden können, sodass dieser im Keim erstickt worden wäre. Simulierte Phishing-E-Mails an die Belegschaft können helfen, das korrekte Verhalten gegenüber Phishing anzutrainieren. Findet dies regelmäßig statt, fällt es den Mitarbeitenden leichter, eine echte E-Mail von einer Cyberattacke zu unterscheiden.

Neben diesen Sensibilisierungsmaßnahmen sind auch regelmäßige Updates, z.B. in Form eines Newsletters, über neue Angriffsmuster oder akute Gefahren an die Mitarbeitenden ein hilfreiches Werkzeug, um das Wissen gegenüber Cyberbedrohungen auf dem aktuellen Stand zu halten. Die Cyberangriffs-Landschaft ist sehr dynamisch und entwickelt sich stetig weiter. Hier ist es unabdingbar, Schritt zu halten und entsprechende Maßnahmen zu treffen, um sich ausreichend schützen zu können.

Fehler sind menschlich und passieren immer wieder – sie können aber durch die richtigen Maßnahmen so gering wie möglich gehalten werden.

Den Fall haben wir zusätzlich für Sie zusammengefasst.

Hier geht es zum Download: Perseus_Schadenbeispiel_Smishing_ SMS Phishing