Aktuelle Gefahrenwarnung. Maßnahmen sind dringend erforderlich.

- Kritische Lücken in Microsoft E-Mail-Plattform „Exchange Server“

- Zehntausende Unternehmen und Behörden betroffen, auch vier Bundesbehörden

- BSI: Durch Microsoft bereitgestellte Sicherheitsupdates möglichst sofort installieren

Wegen einer Sicherheitslücke in Microsoft Exchange-Server sind laut US-Medienberichten Zehntausende E-Mail-Server von Unternehmen, Behörden und Bildungseinrichtungen Opfer von Hacker-Attacken geworden. Vier der kürzlich bekannt gewordenen Microsoft-Sicherheitslücken sind von Hackern ausgenutzt worden. Weltweit könne es mehr als 250.000 Opfer geben, so das „Wall Street Journal“.

Am Sonntag gab auch die Europäische Bankenaufsicht (EBA) bekannt, dass Unbefugte Zugriff auf E-Mails gehabt haben könnten. Auch in Deutschland dürfte es Tausende Opfer geben. Von den Hackerangriffen auf E-Mail-Programme von Microsoft sind nach Angaben des Bundesamts für Sicherheit in der Informationstechnik (BSI) auch sechs Bundesbehörden betroffen. Dabei sei es in vier Fällen zu einer möglichen Kompromittierung gekommen. Es gelte weiterhin, dass die durch Microsoft bereitgestellten Sicherheitsupdates möglichst sofort installiert werden sollten.

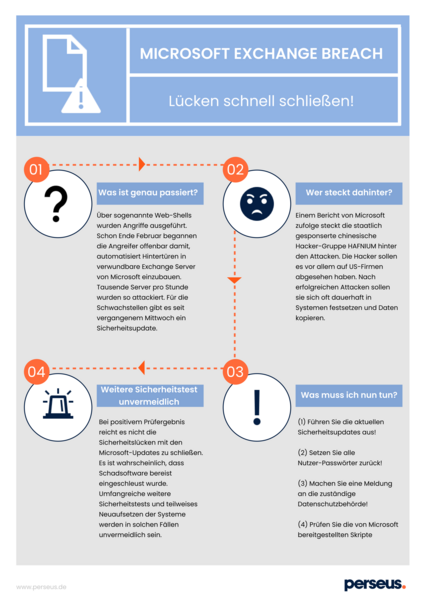

Was ist genau passiert?

Erste Hinweise auf diese Schwachstellen hatte bereits am 28. Februar das IT-Sicherheitsunternehmen Volexity aus dem US-Bundesstaat Virginia gegeben. Analysten hatten mehrere Angriffe gefunden, die über sogenannte Web-Shells, also Eingabe-Werkzeuge für Systembefehle, ausgeführt worden waren. Schon Ende Februar begannen die Angreifer offenbar damit, automatisiert Hintertüren in verwundbare Exchange Server von Microsoft einzubauen. Tausende Server pro Stunde wurden so attackiert. Für die Schwachstellen gibt es seit vergangenem Mittwoch ein Sicherheitsupdate. Bis Updates von allen betroffenen Firmen installiert sind, dauert es jedoch erfahrungsgemäß eine ganze Weile.

Wer steckt dahinter?

Einem Bericht von Microsoft zufolge steckt die staatlich gesponserte chinesische Hacker-Gruppe HAFNIUM hinter den Attacken. Die Hacker sollen es vor allem auf US-Firmen beispielsweise aus dem Industriesektor, Bildungseinrichtungen und NGOs abgesehen haben. Nach erfolgreichen Attacken sollen sie sich oft dauerhaft in Systemen festsetzen und Daten kopieren.

Was muss ich nun tun?

Führen Sie die aktuellen Sicherheitsupdates aus!

Für die folgenden verwundbaren Exchange-Server-Versionen haben die Entwickler abgesicherte Ausgaben veröffentlicht:

- Exchange Server 2010 (RU 31 for Service Pack 3)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18)

- Exchange Server 2019 (CU 8, CU 7)

Damit Admins ihre installierten Exchange-Server-Versionen zügig prüfen können,

stellt Microsoft ein Skript zum Download bereit. Mit den Sicherheitsupdates schließen die Entwickler noch drei weitere Schwachstellen (CVE-2021-26412, CVE-2021-26858, CVE-2021-27078), auf die es derzeit aber keine Angreifer abgesehen haben sollen.

Microsoft zufolge ist Exchange Online nicht von den Lücken betroffen.

Setzen Sie alle Nutzer-Passwörter zurück!

Machen Sie eine Meldung an die zuständige Datenschutzbehörde!

So gehen Sie sicher, die geltenden Fristen nicht zu verpassen.

Prüfen Sie die von Microsoft bereitgestellten Skripte und nutzen Sie weitere Analysetools, um zu sehen, ob Ihr Unternehmen kompromittiert wurde. Unternehmen, die ihre Exchange Server nicht extra abgesichert haben, können aber im Prinzip davon ausgehen, betroffen zu sein.

Weitere Sicherheitstests unvermeidlich

Im Rahmen seines Engagements für mehr IT-Sicherheit im Mittelstand hat sich das BSI heute mit einem Brief direkt an die Geschäftsführung derjenigen Unternehmen gewandt, deren Exchange-Server nach Kenntnis des BSI betroffen sind, und Empfehlungen für Gegenmaßnahmen ausgesprochen.

Bei positivem Prüfergebnis wird es nach Ansicht von Sicherheitsexperten nicht immer ausreichen, die Sicherheitslücken mit den Microsoft-Updates zu schließen. Vielmehr sei damit zu rechnen, dass in solchen Fällen weitere Schadsoftware bereist eingeschleust sei. Umfangreiche weitere Sicherheitstests und teilweises Neuaufsetzen der Systeme werden in solchen Fällen unvermeidlich sein.

Die Experten von Perseus empfehlen dringend, die Software auf dem neuesten Stand zu halten. Darüber hinaus wird empfohlen, Prüfungen auf die verfügbaren IOCs durchzuführen, die sich auf die mit diesem Vorfall verbundenen Sicherheitslücken beziehen. Die Liste ist hier verfügbar.

Sprechen Sie uns gerne an, wenn Sie wissen wollen, wie Sie die Cyber Security Ihres Unternehmens noch weiter nachhaltig verbessern können!

Für den schnellen Überblick zum Thema: