Anpassbare Leitfäden für KMU

Gerade kleine und mittlere Unternehmen stehen vor der Herausforderung, IT-Sicherheit wirksam umzusetzen – oft ohne eigene Fachabteilung. Unsere anpassbaren Leitfäden helfen dabei, klare Strukturen und konkrete Maßnahmen einzuführen. So schaffen Sie eine solide Sicherheitsbasis, die zu Ihrem Unternehmen passt und nachhaltig wirkt.

„Dank der einfachen Vorlagen konnten wir unsere IT-Sicherheitsrichtlinien endlich strukturiert umsetzen – ohne externes IT-Team. Das gibt uns Sicherheit und spart Zeit.“

„Die klaren Vorgaben und der Notfallplan haben uns geholfen, intern Verantwortlichkeiten zu regeln. Im Ernstfall wissen jetzt alle, was zu tun ist.“

Richtlinien minimieren Sicherheitsrisiken und sorgen für einheitliche Standards. So wird IT-Sicherheit zum festen Bestandteil des Arbeitsalltags.

Einfache Handhabung und Umsetzung

Kompakt und übersichtlich - auf einem Blick

Anpassbar für Ihr Unternehmen

Leicht verständlich und anwendbar

Ein Cybervorfall kann schwerwiegende Folgen haben – von Datenverlust bis zu hohen Bußgeldern. Wie sich Risiken vermeiden lassen, zeigt das Dokument „Grundkonzept Datenschutz“ mit wichtigen Maßnahmen und Handlungsempfehlungen.

Sicherheitslücken und Schwachstellen entstehen oft durch unnötige oder veraltete Zugriffsrechte. Für die IT-Sicherheit ist es daher essentiell, Berechtigungen strikt nach Aufgaben und Verantwortlichkeiten zu vergeben und zu verwalten.

Ohne aktuelle Backups kann ein Cyberangriff fatale Folgen haben – von langen Ausfallzeiten bis zum vollständigen Datenverlust. Um hohe Kosten und irreparable Schäden zu vermeiden, ist eine Datensicherungs-Richtlinie entscheidend.

Richtlinie zum Basis-Datenschutzkonzept

Ein Cybervorfall kann schwerwiegende Folgen haben – von Datenverlust bis zu hohen Bußgeldern. Wie sich Risiken vermeiden lassen, zeigt das Dokument ‚Grundkonzept Datenschutz‘ mit wichtigen Maßnahmen und Handlungsempfehlungen.

Richtlinie zum Berechtigungsmanagement

Sicherheitslücken und Schwachstellen entstehen oft durch unnötige oder veraltete Zugriffsrechte. Für die IT-Sicherheit ist es daher essenziell, Berechtigungen strikt nach Aufgaben und Verantwortlichkeiten zu vergeben und zu verwalten.

Richtlinie zum Datensicherungskonzept

Ohne aktuelle Backups kann ein Cyberangriff fatale Folgen haben – von langen Ausfallzeiten bis zum vollständigen Datenverlust. Um hohe Kosten und irreparable Schäden zu vermeiden, ist eine Datensicherungs-Richtlinie entscheidend.

Richtlinie zum Mobilen Arbeiten

Ob Smartphone, Laptop oder Tablet – sie sind aus dem Arbeitsalltag nicht mehr wegzudenken. Doch gerade ihre ständige Nutzung macht sie anfällig für Cyberbedrohungen und erfordert besondere Schutzmaßnahmen.

Richtlinie zum Patch-Management

Cyberkriminelle nutzen Schwachstellen in ungepatchter Software und veralteter Hardware gezielt aus. Nur wer regelmäßig Updates und Sicherheits-Patches durchführt, schützt sein Unternehmen effektiv vor Angriffen.

Richtlinie im Umgang mit Social Media

Soziale Netzwerke sind fester Bestandteil des Arbeitsalltags – und ein attraktives Ziel für Cyberkriminelle, um zum Beispiel Schadsoftware zu verbeiten. Daher ist ein bewusster Umgang mit Social Media entscheidend.

Ob Smartphone, Laptop oder Tablet – sie sind aus dem Arbeitsalltag nicht mehr wegzudenken. Doch gerade ihre ständige Nutzung macht sie anfällig für Cyberbedrohungen und erfordert besondere Schutzmaßnahmen.

Cyberkriminelle nutzen Schwachstellen in ungepatchter Software und veralteter Hardware gezielt aus. Nur wer regelmäßig Updates und Sicherheits-Patches durchführt, schützt sein Unternehmen effektiv vor Angriffen.

Soziale Netzwerke sind fester Bestandteil des Arbeitsalltags – und ein attraktives Ziel für Cyberkriminelle, um zum Beispiel Schadsoftware zu verbeiten. Daher ist ein bewusster Umgang mit Social Media entscheidend.

Kurze Videoeinheiten zu Cybersicherheit und Datenschutz

Wissenstests mit Zertifikaten

Reporting und Administration

Ein Cybervorfall kann jederzeit eintreten und massive Schäden verursachen.

Ein strukturierter Notfallplan hilft im Ernstfall schnell und gezielt zu reagieren, Ausfallzeiten zu minimieren und Folgeschäden zu begrenzen.

Klare Zuständigkeiten und bewährte Maßnahmen sorgen dafür, dass Ihr Unternehmen handlungsfähig bleibt.

Klare IT-Sicherheitsrichtlinien sind der Schlüssel zu einem sicheren und effizienten Arbeitsumfeld. Mit unseren praxisnahen und individualisierbaren Vorgaben schaffen Sie Orientierung, minimieren Risiken und stärken das Sicherheitsbewusstsein Ihrer Mitarbeitenden – unkompliziert und maßgeschneidert für Ihr Unternehmen.

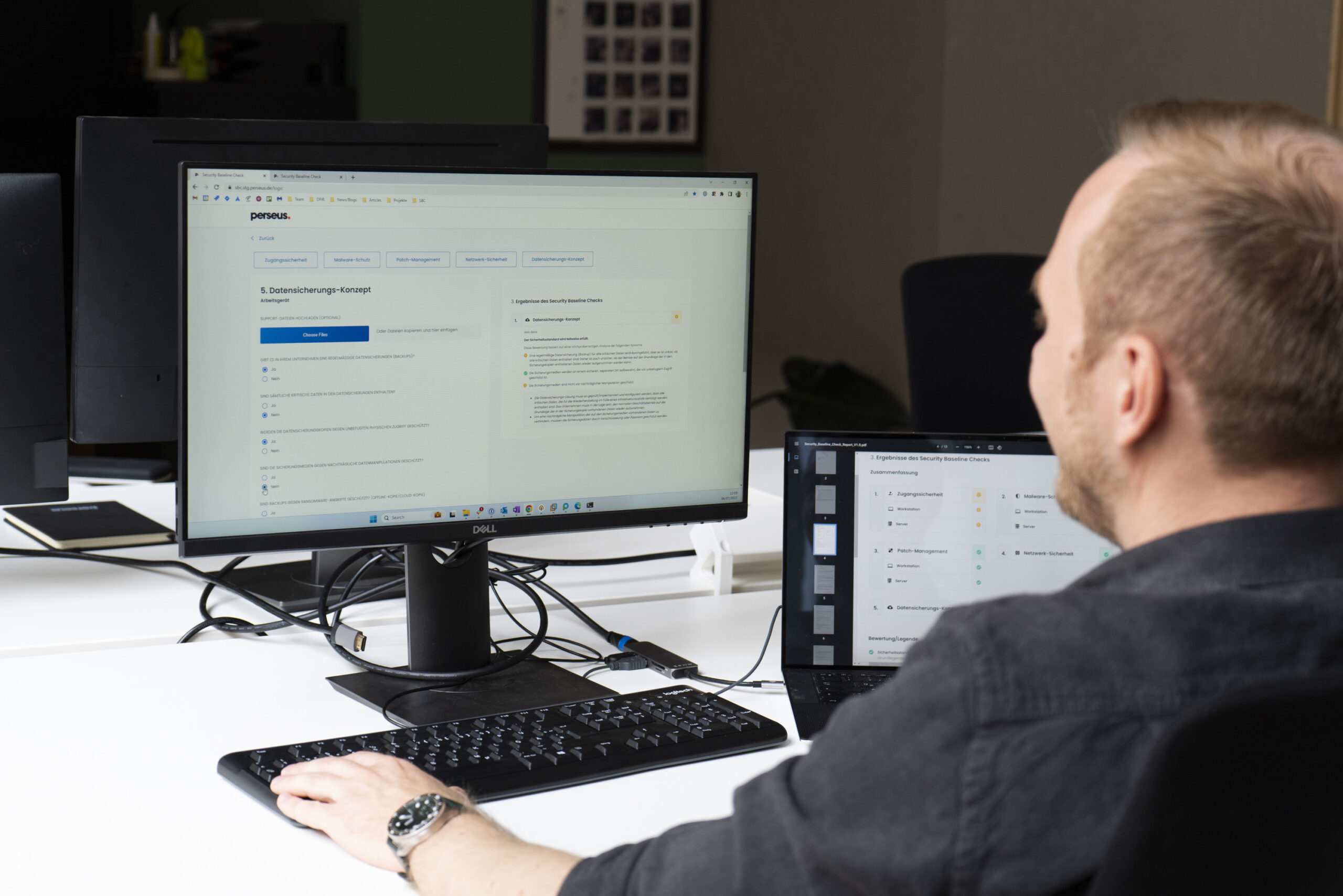

Cyberrisiko-Bewertungen helfen vor allem KMU, IT-Sicherheitsvorfälle zu vermeiden. Erfahren Sie, wie der Security Baseline Check Cyberrisiken minimiert.

Vor knapp zwei Jahren entschied sich Maria, Perseus zu verlassen, um ihre Karriere als Führungskraft in einem anderen Unternehmen weiter voranzutreiben.

Während RDP zweifellos die Produktivität steigern kann, birgt es auch große Risiken, insbesondere wenn es nicht angemessen abgesichert ist und offen im Internet zugänglich ist.