Das Wort „Quishing“ ist eine Kombination aus dem Begriff „Phishing“ und der Abkürzung „QR“ und beschreibt Phishing-Angriffe über einen QR-Code.

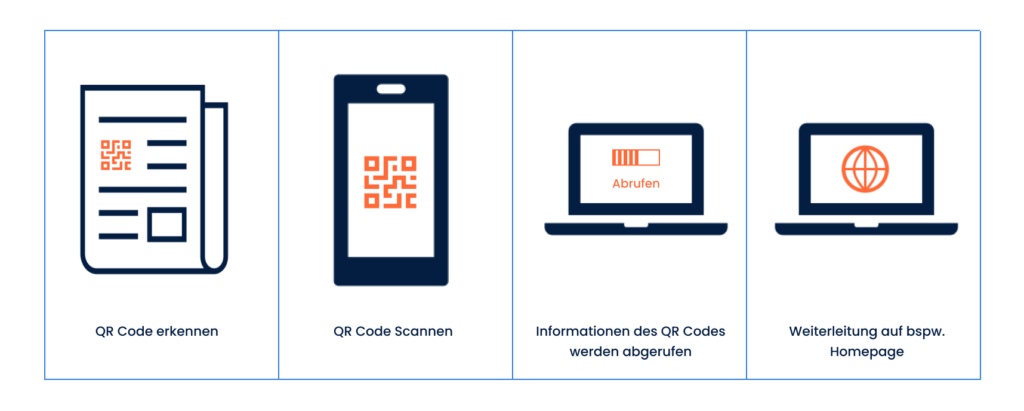

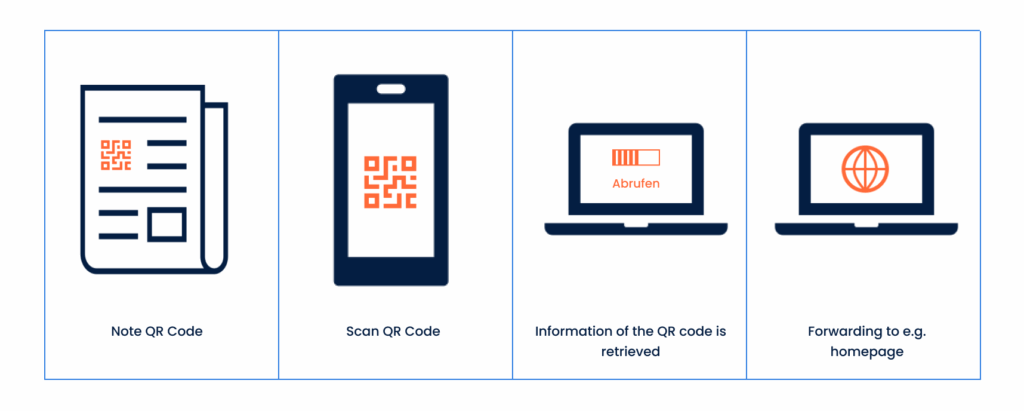

Exkurs: Was ist eigentlich ein QR-Code? QR steht für „Quick Response“ – also „Schnelle Antwort“. Dabei handelt es sich um einen zweidimensionalen Code, mit dem Informationen in stark verkürzter Form angezeigt und durch Scannen des QR-Codes abgerufen werden. Die Codes können mit der Kamera eines Smartphones gelesen werden. Ähnlich funktionieren auch die Barcodes in Supermärkten. Allerdings kann der QR-Code mehr Informationen verarbeiten. So kann der Nutzer zu Homepages, Bildern, Videos, Textdateien usw. geleitet werden.

Die Motivation der Kriminellen beim Quishing unterscheidet sich nicht von anderen Phishing-Methoden. Auch hier liegt der Fokus darauf, die Nutzenden zu schnellen, unüberlegten Handlungen zu verleiten. Auf diese Weise wollen die Angreifer an vertrauliche und persönliche Informationen gelangen und/ oder Schadsoftware auf den Systemen der Zielpersonen installieren. Wie beim herkömmlichen Phishing werden dabei Auslöser genutzt: Es wird Dringlichkeit suggeriert, der Nutzende wird zur Vorsicht aufgefordert oder durch das Angebot von exklusivem Wissen oder Sonderangeboten wird die Neugierde geweckt.

So können Sie beispielsweise E-Mails mit QR Codes zu neuen Angeboten, bestimmten Service-Zusatzleistungen oder Schnäppchen erhalten, die nur für Sie und auch nur für kurze Zeit gelten.

Oder Sie erhalten eine Nachricht mit der Aufforderung, Ihre Zugangsdaten zu aktualisieren. Mit dem QR-Code werden Sie schnell und unproblematisch auf die entsprechende Internetseite des vermeintliches Anbieters weitergeleitet. Auch können Sie dazu aufgefordert werden, Dokumente oder bestimmte Dateien herunterzuladen.

Fallen die Opfer auf den Quishing-Versuch herein und folgen der Aufforderung, den QR-Code zu scannen, laden sie möglicherweise sofort Malware herunter oder geben sensible Daten auf einer gefälschten Website ein, die so ebenfalls in die Hände der Cyberkriminellen fallen. Die Angreifer können die Informationen dann für ihre kriminellen Zwecke nutzen, indem sie sich beispielsweise Zugang zu Computern, Netzwerken und Systemen verschaffen oder Schadsoftware an erbeutete Kontaktdateien senden.

Persönliche Informationen, Kundendaten, Nutzerdaten, Zugangsdaten und auch Zahlungsdaten sind für Bedrohungsakteure besonders interessant. Kriminelle Hacker nutzen die QR-Codes, um Anwender auf betrügerische Webseiten zu leiten. Werden dort der Benutzername und das Passwort eingegeben, sind diese den Cyberkriminellen ebenfalls bekannt. Geben die Opfer zusätzlich Zahlungsinformationen ein, fallen auch diese Informationen in die Hände der Cyberkriminellen.

Im Prinzip überall. Die Nutzung und Akzeptanz von QR-Codes nimmt massiv zu. Da sie einfach, schnell und kontaktlos verwendet werden können, entscheiden sich immer mehr Unternehmen für die Verwendung von QR-Codes. Auch auf der Nutzerseite findet die Methode immer mehr Anklang. Immer mehr Menschen wissen damit umzugehen und scannen die Codes, um Angebote, Kontaktdaten, Auskunftsinformationen, aktuelle Hinweise, Fahrpläne oder ähnliches abzurufen. Das machen sich die kriminellen Hacker zunutze. Auch wenn herkömmliche Phishing-E-Mails oder Smishing (Phishing per SMS) zur Zeit noch weiter verbreitet sind, stellt Quishing eine wachsende Bedrohung dar.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) warnt derzeit vor dieser Art Angriffen, denn zum einen ist die URL hinter QR-Codes für die Mitarbeitenden nur schwer zu erkennen. Zum anderen erkennen Spam-Filter heute bereits eine Vielzahl von Phishing-E-Mails, doch QR-Codes stellen die Filter noch vor Herausforderungen. IT-Sicherheitslösungen scannen Anhänge und URLs, um Phishing-E-Mails herauszufiltern. Ein QR-Code wird jedoch oftmals als harmlose Bilddatei wahrgenommen und überwindet so die Schutzmaßnahmen.

Derzeit wird im Namen von Microsoft – konkret des Cloud-Dienstes Microsoft 365 – “gequisht”. In einem ersten Schritt werden hier Benutzerdaten abgegriffen. Im zweiten Schritt werden die betroffenen Nutzer dann auf eine gefälschte, aber verblüffend echt wirkende Login-Seite für Microsoft 365 geleitet. Hier werden dann Zugangsdaten abgefangen, die für weitere Cyberangriffe genutzt werden.

![]() Unser Tipp:

Unser Tipp:

Smartphones gehören für viele Menschen zum Arbeitsalltag. Ob man nun ein Firmen-Smartphone hat oder sein privates Smartphone für die Arbeit nutzt – Die Sicherheitsstandards für mobile Geräte müssen definiert und allen Mitarbeitenden zugänglich gemacht werden. Es muss klar geregelt sein, für welche Zwecke das Smartphone genutzt werden darf. Darüber hinaus muss das Smartphone den aktuellen Sicherheitsstandards entsprechen. Wichtige Sicherheitsupdates müssen immer zeitnah durchgeführt werden und eine 2-Faktor- oder Multi-Faktor-Authentifizierung sollte verwendet werden, wenn dies sinnvoll und möglich ist.

The term „Quishing“ is a combination of the word „Phishing“ and the abbreviation „QR“ and refers to phishing attacks using a QR code.

Excursus: What is a QR code?

QR stands for „Quick Response.“ It is a two-dimensional code that displays information in a highly condensed format and can be accessed by scanning the QR code. These codes can be read using a smartphone camera. They work similarly to barcodes used in supermarkets, but QR codes can process more information. This way, users can be directed to websites, images, videos, text files, and more.

The motivation behind quishing is no different from other phishing methods. The main goal is to lure users into quick, unconsidered actions. In doing so, attackers attempt to gain access to confidential or personal information and/or install malware on the target’s systems. As with conventional phishing, attackers use triggers: creating a false sense of urgency, issuing warnings, or offering exclusive information or special deals to spark curiosity.

You might, for example, receive emails containing QR codes for new offers, added services, or time-limited discounts that appear to be personalized just for you.

Or you might receive a message urging you to update your login credentials. The QR code redirects you quickly and conveniently to the (alleged) provider’s website. You may also be prompted to download documents or files.

If victims fall for the quishing attempt and scan the QR code, they may immediately download malware or unknowingly enter sensitive data on a fake website – data that then falls into the hands of cybercriminals. The attackers can then use the stolen information for criminal purposes, such as accessing computers, networks, and systems, or spreading malware through stolen contact lists.

Personal details, customer data, user credentials, and payment information are particularly valuable to threat actors. Cybercriminals use QR codes to direct users to fraudulent websites. Once there, if users enter usernames and passwords, these credentials are also compromised. If payment information is entered, it too is stolen.

Potentially anywhere. The use and acceptance of QR codes is increasing rapidly. Because they are simple, fast, and contactless, more and more companies are adopting QR codes – and users are increasingly comfortable using them to access offers, contact details, information, alerts, timetables, and more. Cybercriminals are exploiting this trend. While traditional phishing emails or smishing (phishing via SMS) are currently more common, quishing is emerging as a growing threat.

The BSI (Germany’s Federal Office for Information Security) warns of this type of attack. One reason is that the URL behind a QR code is often hard for employees to detect. Another is that spam filters are now effective at identifying many phishing emails – but QR codes are still a challenge. IT security solutions scan attachments and URLs to block phishing emails, but QR codes are often perceived as harmless image files and therefore bypass these protections.

Real-world example:

Currently, attackers are impersonating Microsoft, specifically the cloud service Microsoft 365, in quishing campaigns. First, user credentials are captured. In a second step, victims are directed to a fake – but highly convincing – login page for Microsoft 365. Credentials entered here are intercepted and used for further cyberattacks.

![]() Our tip:

Our tip:

Smartphones have become part of everyday work life. Whether you use a company-issued device or your private phone for work, security standards for mobile devices must be clearly defined and communicated to all employees. It should be specified what the device may be used for. Furthermore, the phone should meet current security standards. Critical updates must be installed promptly, and two-factor or multi-factor authentication should be used wherever reasonable and possible.